2021年CVE漏洞趨勢安全分析報告 基于Sumap網絡空間測繪的視角

引言

隨著數字化轉型的加速,網絡空間已成為國家安全、經濟發展和社會運行的核心領域。網絡空間測繪技術,作為洞察全球網絡資產態勢、識別安全風險的關鍵手段,為漏洞趨勢分析提供了前所未有的數據維度和洞察深度。本報告基于Sumap等先進的網絡空間測繪平臺在2021年采集的全球數據,結合網絡與信息安全軟件開發的實踐,對年度CVE(通用漏洞披露)漏洞的趨勢、分布、影響及應對策略進行深入分析,旨在為安全開發、風險管理和戰略決策提供參考。

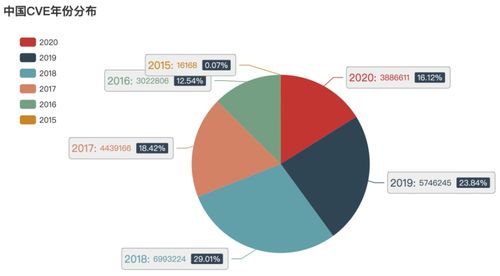

一、2021年CVE漏洞總體態勢

- 數量持續攀升:2021年公開的CVE漏洞數量再創新高,反映出軟件系統復雜度增加與安全研究社區活躍度的雙重影響。網絡空間測繪數據顯示,大量新增漏洞關聯的資產在全球范圍內廣泛分布,其中物聯網設備、云服務組件和企業級應用成為重災區。

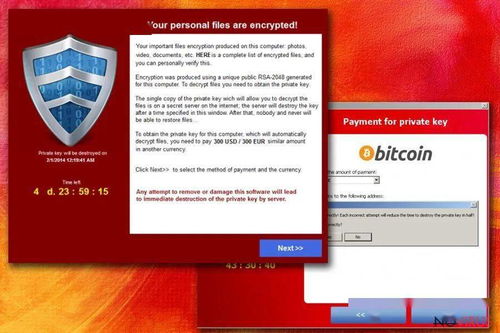

- 高危漏洞占比突出:在披露的漏洞中,高危和嚴重級別漏洞占比顯著,許多漏洞具有遠程代碼執行、權限提升等高風險特性。測繪分析揭示,這些高危漏洞在互聯網暴露面中的存在比例高,且修補滯后現象普遍,構成了現實的攻擊入口。

- 漏洞生命周期縮短:從PoC(概念驗證)公開到大規模漏洞利用的時間窗口進一步壓縮,"漏洞武器化"速度加快。這對安全團隊的響應速度和自動化修復能力提出了更高要求。

二、關鍵行業與軟件類型漏洞分析

- 網絡與信息安全軟件開發領域:

- 自身軟件漏洞:安全工具(如防火墻、掃描器、管理平臺)自身的漏洞數量引人關注。這些漏洞若被利用,可能直接導致防線失守,形成“守護者被攻破”的嚴峻局面。供應鏈攻擊(如通過開源組件)是該領域漏洞的重要來源。

- 開發過程相關性:分析顯示,與安全軟件開發過程相關的漏洞(如配置錯誤、默認憑證、不安全的API)占比上升。這凸顯了在DevSecOps流程中嵌入安全編碼實踐和自動化安全測試的緊迫性。

- 其他重點領域:供應鏈軟件(如Log4j2)、遠程辦公軟件、工業控制系統及醫療設備軟件的漏洞在2021年引發了廣泛關注和連鎖風險,其影響通過互聯的網絡空間迅速擴散。

三、基于網絡空間測繪的深度洞察

- 暴露資產關聯分析:利用Sumap等測繪技術,能夠精準定位特定CVE漏洞在全球網絡中的受影響資產(IP、域名、服務)。2021年數據顯示,對于類似Log4j2這樣的關鍵漏洞,其暴露面之廣、受影響資產類型之雜遠超預期,傳統資產清單往往無法全面覆蓋。

- 漏洞修復狀態測繪:通過持續掃描和指紋識別,可以宏觀評估全球或特定區域對重大漏洞的修補進度。分析發現,漏洞修補存在嚴重的長尾效應,大量資產在漏洞披露數月后仍未打補丁,構成了持續的威脅。

- 攻擊面可視化與管理:測繪技術將抽象的漏洞信息與具體的、可定位的網絡資產結合,為組織提供了動態、可視化的外部攻擊面視圖。這對于優先級劃分和精準修復至關重要。

四、對網絡與信息安全軟件開發的啟示與建議

- 強化安全開發生命周期管理:

- 左移安全:在需求、設計、編碼階段即引入安全要求與檢查,利用SAST/DAST等工具降低源頭漏洞。

- 第三方組件治理:建立嚴格的軟件物料清單,持續監控所用開源及第三方組件的漏洞情報,并制定應急更新流程。

- 擁抱“以攻防視角”開發:安全軟件開發應模擬攻擊者思維,利用網絡空間測繪數據了解自身及類似產品的真實暴露情況和攻擊路徑,從而設計更具韌性的防御機制。

- 集成測繪與威脅情報:將外部網絡空間測繪數據與內部資產管理系統、漏洞管理平臺聯動,實現從漏洞披露到受影響資產定位、風險評估、任務下發、修復驗證的閉環管理。

- 提升默認安全與彈性設計:軟件應遵循最小權限、默認安全配置等原則,并設計容錯與快速恢復機制,以在部分組件被攻破時限制影響范圍。

五、結論與展望

2021年的CVE漏洞態勢表明,網絡威脅的復雜性和規模仍在急劇增長。網絡空間測繪技術為理解和應對這一挑戰提供了至關重要的“上帝視角”和數據基礎。對于網絡與信息安全軟件開發行業而言,這既是嚴峻考驗,也是進化契機。安全軟件的開發必須更加智能化、自動化,并深度融入網絡空間態勢感知體系,從被動響應轉向主動、預測性防御,從而在持續演進的網絡攻防戰中構建更堅固的防線。

---

本報告基于公開漏洞信息及網絡空間測繪數據進行趨勢性分析,不涉及具體攻擊細節與未公開漏洞信息。安全建議需結合具體環境實施。

如若轉載,請注明出處:http://www.k7601.cn/product/29.html

更新時間:2026-02-16 07:51:48